Des chercheurs d’ESET ont découvert un framework de cyberespionnage jusqu’alors inconnu qu’ils ont surnommé Ramsay. Ce framework est conçu pour collecter et exfiltrer des documents confidentiels provenant de systèmes isolés qui ne sont pas connectés à Internet ou d’autres systèmes en ligne. Le nombre de victimes étant jusqu’à présent très faible, ESET estime que ce framework est en cours de développement.

« Nous avons d’abord trouvé une instance de Ramsay dans un échantillon téléchargé sur VirusTotal depuis le Japon, ce qui nous a conduit à la découverte d’autres composants et d’autres versions du framework, ainsi que des éléments substantiels permettant de conclure que le framework est encore en phase de développement et que les vecteurs d’infection sont en cours de test, » explique Alexis Dorais-Joncas, Head of research team, ESET Montréal.

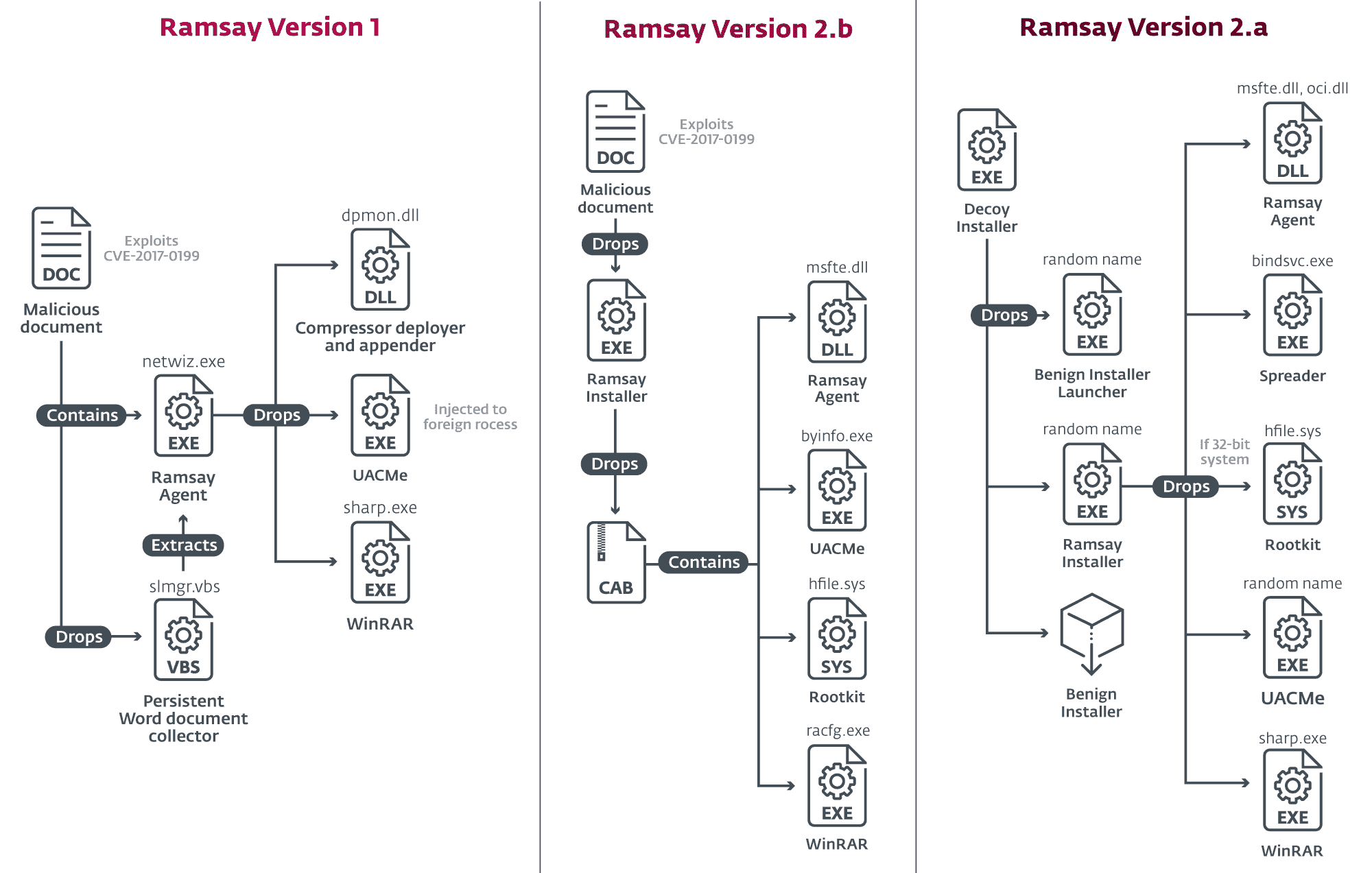

Selon les conclusions d’ESET, il existe plusieurs itérations de Ramsay, d’après les différentes instances découvertes du framework, dénotant une progression linéaire quant au nombre et à la complexité de ses fonctionnalités. Les développeurs chargés des vecteurs d’infection semblent essayer différentes approches, telles que l’utilisation d’anciennes exploitations de vulnérabilités de 2017 dans Microsoft Word, et le déploiement d’applications comportant des chevaux de Troie, pour une diffusion probable via des campagnes de spear phishing (hameçonnage). Les trois versions découvertes de Ramsay diffèrent par leur complexité et leur sophistication. La troisième version la plus récente est la plus avancée, notamment en ce qui concerne les techniques d’évasion et de persistance.

L’architecture de Ramsay fournit un ensemble de fonctionnalités gérées par un mécanisme de journalisation :

· Collecte de fichiers et stockage secret : L’objectif premier de ce framework est de rassembler tous les documents Microsoft Word existants dans le système de fichiers d’une cible.

· Exécution de commandes : Le protocole de contrôle de Ramsay comporte une méthode décentralisée d’analyse de récupération de commandes à partir de documents de contrôle.

· Diffusion : Ramsay intègre un composant qui semble être conçu pour fonctionner à l’intérieur de réseaux isolés.

« Il est particulièrement remarquable de constater que la conception architecturale de Ramsay, en particulier la relation entre ses fonctions de propagation et de contrôle, lui permet de fonctionner dans des réseaux isolés, c’est-à-dire des réseaux qui ne sont pas connectés à Internet, » ajoute M. Dorais-Joncas.

Pour plus de détails techniques sur Ramsay, lisez l’article « Ramsay: A cyber espionage toolkit tailored for Air-Gapped Networks » sur le blog WeLiveSecurity. Suivez l’actualité d’ESET Research sur Twitter.

![[PROXMOX] Upgrade de Proxmox 5.4 vers 6](https://www.geekparadize.fr/content/uploads/2020/05/proxmox.jpg)